京东云安全组策略配置,拒绝ssh端口攻击

- 作者: 刘杰

- 来源: 技术那些事

- 阅读:305

- 发布: 2025-10-26 11:16

- 最后更新: 2025-10-30 09:47

今天打算用 Navicat 通过隧道访问京东云的服务器上的 msyql 数据库,修改几条数据。然后发现配置好后不管用,Navicat 弹出提示 Server refused our key。

记得之前阿里云用的同样的本地私钥文件,是可以正常访问数据库的。因为私钥文件、端口配置之类的都没问题,所以需要服务器看下 ssh 日志,看到底是什么问题导致的 ssh 登录异常。

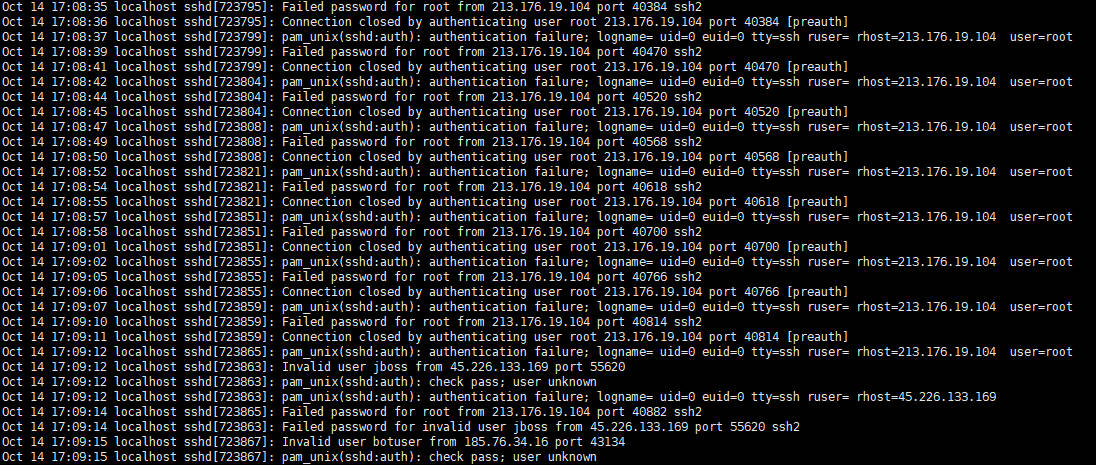

然后登录服务器,查看ssh 系统日志:

bash

# 实时打印日志文件

sudo tail -f /var/log/auth.log

然后发现日志一直再刷新。。。各种IP,查了下,哪国的都有,俄罗斯、印度尼西亚等等。。。毫无疑问,服务器被攻击了。这时候,才想起来,服务器自从开通后,就是简单配置了下远程访问,ssh 端口仍然用的 22,而且最重要的组策略还是配置的默认都有请求可以出入站。

这个问题就是我自己导致的了,服务器正式使用之前,这些安全措施都是必须的。之前由于使用阿里云的时候,有写默认策略,只要关联上主机就可以生效了。而京东云组策略默认的就只有一个全部策略,一个ssh 策略,还有个windows 的3389(远程桌面)。这几个对于我而言不够,所以当时就随便关联了个默认所有。

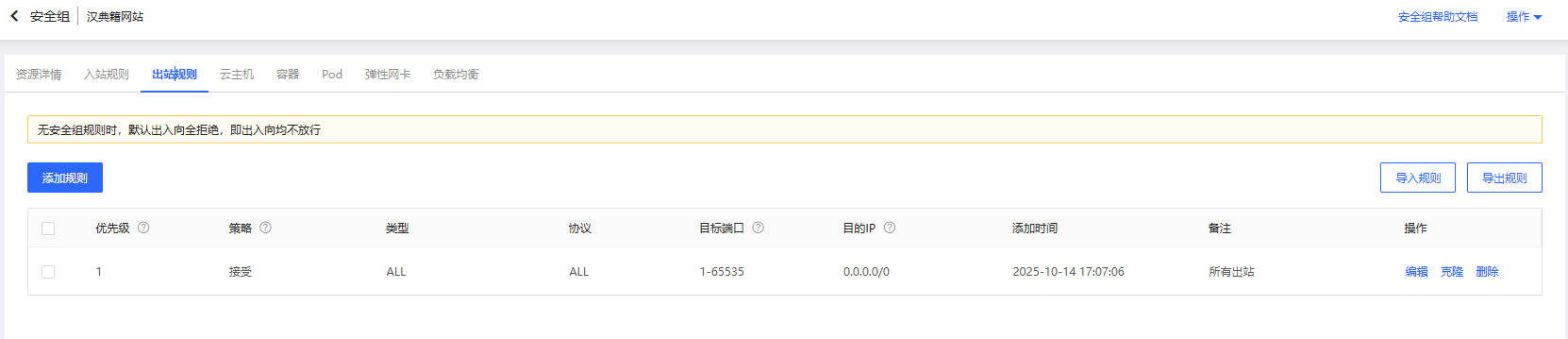

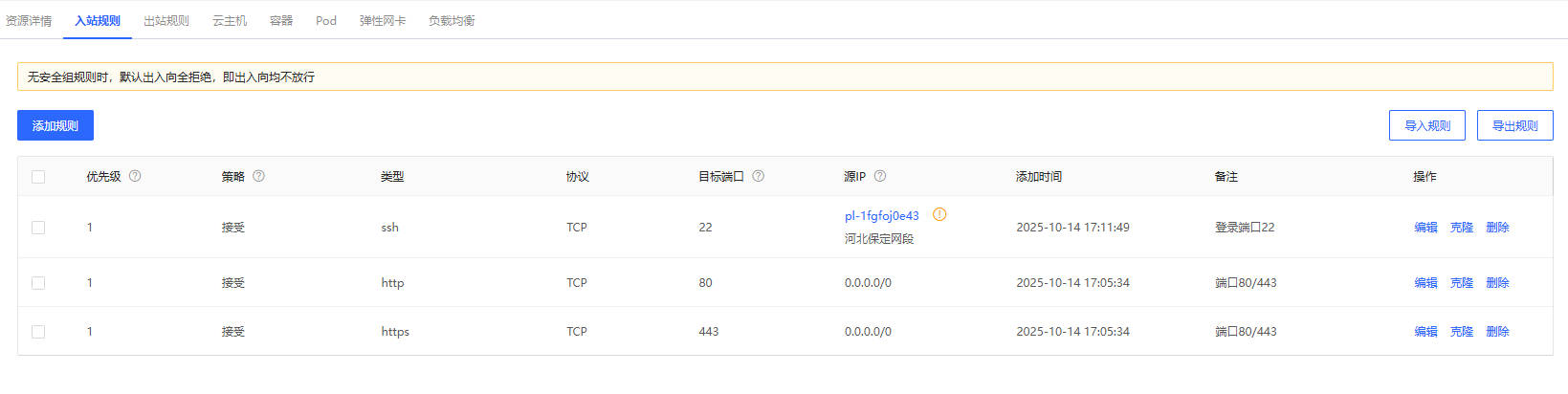

现在增加一个新的策略,名字按照自己意愿来就行,没要求。然后最重要的配置好入站、出站规则。

我这里由于是网站,只需要三条规则就可以:网站http端口80、https端口、ssh端口。

这里还要注意一下,端口 22,这个最好配置一下来源网站限制,来源写你用的电脑的IP。这里假如是 110.110.110.119,来源可以直接新增,然后配置一个 110.110.100.119/32 就可以,表示就是这一个ip地址,京东云每条CIDR 地址块,可以添加 10个IP/IP段。这里可以根据需要,添加家里地址、公司地址等等需要登录服务器的IP或者IP段。

这样配置好后,将当前自定义的安全组关联到服务器。然后将之前不用的安全组策略从服务器解绑。就可以将刚才的那些扫描都给屏蔽掉。因为只有指定的IP地址或地址段才能通过组策略访问到服务器。其他的请求都会被组策略给拒之门外了。

这时候在服务器上看ssh 验证日志,果然不在更新了。

另外,ssh 登录配置,最好将密码验证关闭,改为秘钥验证,然后root用户关闭远程登录。

另外不要怕组策略配置IP变更后无法登录服务器,这个策略限制的是服务器,京东云的后台不受此限制的。即使登录不了了也可以通过京东云后台,将新地址加进去。然后在登录就可以了。

最后,在强调下,新开云服务器,一定优先设置安全组策略配置,防止黑客进行 ssh 端口弱口令攻击。