麦当劳招聘系统信息泄露:从 6400 万数据泄露事件看企业数据安全合规要点

- 作者: 刘杰

- 来源: 技术那些事

- 阅读:469

- 发布: 2025-07-12 08:27

- 最后更新: 2025-07-12 09:07

2025年7月9日,美国科技媒体 Wired 报道了一起令人震惊的安全事件:由 Paradox.ai 为麦当劳提供的 AI 招聘平台 McHire 被发现存在严重安全漏洞。研究人员 Ian Carroll 和 Sam Curry 仅用“123456”这组常见密码,就成功进入了平台后台,并访问了多达 6400 万条。

听到这个消息,我还是比较震惊的,这种"弱口令"问题,从上世纪就已经存在了,到如今仍然频发问题。更不用说爆出问题竟然是一个拥有几千万员工的跨国企业。虽然麦当劳的网络安全问题爆出在美国,但是此问题仍然值得我们引以为鉴。

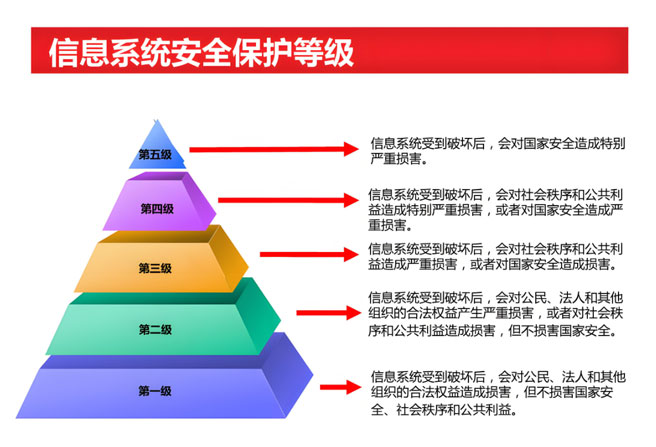

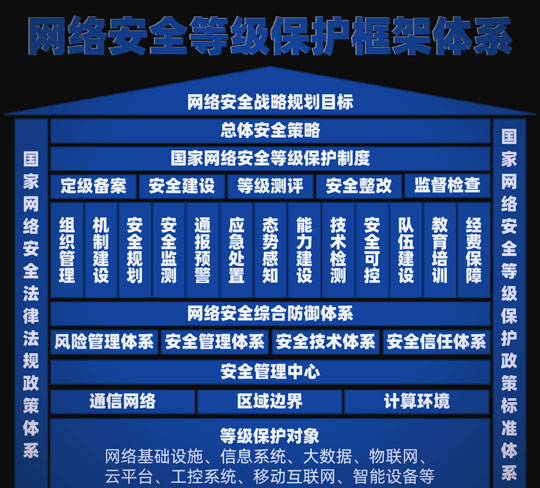

国家网安部门对企业数据安全的管理规定

在我们中国,国家网安部门对企业数据安全和密码管理是有明确的要求的。

- 数据安全保护总体要求:《网络数据安全管理条例》规定,网络数据处理者应当依照法律、行政法规的规定和国家标准的强制性要求,在网络安全等级保护的基础上,加强网络数据安全防护,建立健全网络数据安全管理制度,采取加密、备份、访问控制、安全认证等技术措施和其他必要措施,保护网络数据免遭篡改、破坏、泄露或者非法获取、非法利用,处置网络数据安全事件,防范针对和利用网络数据实施的违法犯罪活动,并对所处理网络数据的安全承担主体责任。

- 密码管理要求:《关键信息基础设施商用密码使用管理规定》要求,关键信息基础设施运营者应当按照相关法律、行政法规和国家有关规定,遵循国家商用密码管理、网络安全等级保护、关键信息基础设施安全保护等制度要求,使用商用密码保护关键信息基础设施,同步规划、同步建设、同步运行商用密码保障系统,并定期开展商用密码应用安全性评估。虽然麦当劳招聘系统不一定属于关键信息基础设施,但密码管理也应遵循相关密码法等要求,采用强密码策略等。

- 用户信息保护要求:网络数据处理者收集个人信息应为提供产品或者服务所必需,不得超范围收集,不得通过误导、欺诈、胁迫等方式取得个人同意,不得超出个人同意的目的、方式、种类、保存期限处理个人信息。因使用自动化采集技术等无法避免采集到非必要个人信息或者未依法取得个人同意的个人信息,以及个人注销账号的,应当删除个人信息或者进行匿名化处理。

- 安全事件应急处置要求:网络数据处理者应当建立健全网络数据安全事件应急预案,发生网络数据安全事件时,应当立即启动预案,采取措施防止危害扩大,消除安全隐患,并按照规定向有关主管部门报告。若对个人、组织合法权益造成危害,应当及时将安全事件和风险情况、危害后果、已经采取的补救措施等,通知利害关系人。

难道美国没有相关法律规定吗?

在网上查找了下资料,美国有数据安全相关法律规定,在联邦和州层面都有涉及,对企业密码管理等方面也有相应要求,具体如下:

- 联邦层面

- **《1987 年计算机安全法》**1:规定美国政府在提高联邦计算机系统安全性和隐私保护方面可采取的措施,赋予国家标准与技术研究院为联邦计算机制订安全标准。

- 《2002 年联邦信息安全管理法》:进一步明确并加强国家标准与技术研究院在制订网络安全标准方面的职责,建立联邦计算机事故反应中心。

- **《外国公司问责法》**5:要求在美上市公司披露额外信息,包括依照美国证券交易委员会的审计标准提供审计报告,包含审计底稿,其中涉及网络安全信息基础的相关信息。

- **《关于防止受关注国家或相关人员获取美国敏感个人数据和政府相关数据的规定》**2:2024 年 12 月 27 日美国司法部发布该规定,禁止和限制与特定国家、人员进行数据交易,防止有关国家获取和利用美国公民的大量敏感数据和政府相关数据,还对美国人员提出了尽职调查要求。

- 网络安全与基础设施安全局(CISA)相关规定3:CISA 提出了一系列严苛的安全措施,要求对所有关键系统实施多因素认证(MFA),并要求密码长度至少为 16 位,还规定已知漏洞须在 14 天内修补,关键漏洞在 15 天内,高风险漏洞在 30 天内修复等。

- 州层面:例如加州颁布的《加州消费者隐私法》(CCPA),被称为美国 “最严厉和最全面的个人隐私保护法案”,对企业的数据合规性提出了较高要求。纽约州在 2019 年颁布了《SHIELD Act》,也旨在加强数据安全保护。

那为何还会出问题呢?

企业明知有相关规定却仍出现安全问题,往往是多重因素叠加导致的,核心原因可从以下几方面分析一下:

安全意识薄弱:重业务轻安全的侥幸心理

- 对 “默认密码” 风险认知不足:部分企业认为招聘系统 “非核心业务”,忽视默认密码可能成为攻击入口,未将安全要求落实到具体操作中(如未强制用户修改初始密码)。

- 合规意识滞后于规定:即便知晓法规要求,但为追求系统上线效率或节省成本,简化安全流程(如省略多因素认证、未加密存储敏感数据),形成 “先上线后补安全” 的错误逻辑。

管理流程漏洞:制度执行与监督缺失

-

内部安全管控松散

- 未建立严格的密码管理规范(如默认密码清单、定期巡检机制),导致系统部署后长期存在弱密码隐患;

- 权限分配混乱,部分员工账号权限超出工作需求,一旦密码泄露,攻击者可直接获取大量数据。

- 应急响应机制形同虚设: 未定期开展漏洞演练,当默认密码被利用时,无法及时发现攻击痕迹或阻断数据泄露,错过最佳处置时机。

技术防护不足:安全措施未落地

- 加密与认证技术缺失: 若系统未对简历中的身份证号、联系方式等敏感信息加密,黑客攻破登录权限后可直接获取明文数据;未启用多因素认证,仅靠密码验证难以抵御撞库、暴力破解等攻击。

- 系统更新不及时: 对网安部门发布的安全漏洞补丁(如针对默认密码风险的技术指引)未及时更新,导致系统长期暴露在已知风险中。

人员培训不到位:操作规范与责任模糊

- 员工安全技能不足: 系统管理员、HR 等岗位未接受专业的数据安全培训,不了解默认密码的危害性,甚至可能主动使用弱密码(如为方便记忆)。

- 责任划分不明确: 未将数据安全责任具体到个人(如谁负责密码策略制定、谁监督系统漏洞修复),出现问题时互相推诿,导致隐患长期存在。

外部攻击隐蔽性与技术迭代

- 黑客利用自动化工具批量扫描企业系统,若发现默认密码或弱密码,可在企业未察觉的情况下渗透入侵,尤其对防护能力较弱的中小型企业系统威胁更大。

通过这件事,我们学到了什么?

在我国,我们网络安全建设也依然存在这个这样的风险和问题。

比如前些年爆出的 CSDN 密码库被暴库,里面存储的竟然是明文密码。将巨量的用户隐私信息爆出。而大多数人,常用的密码就那么几个,通过社会工程学,将个人的一些基本信息,比如邮箱、手机号、社交媒体账号,用爆出的密码一一尝试,估计会有绝大多数人中招。更甚至,这个数据被别有用心的网络诈骗犯拿到,那弄不好对用户就是灭顶之灾。

所以对于网站的运营者,有必要也有责任做好站点网络安全工作。特别是一些体量巨大的站点,更是网络安全工作检查和执行的重中之重。

在此也呼吁我们的网络安全部门和各种媒体,多多宣传一下互联网网络安全防范知识,不光让从事相关工作的人员了解网络安全知识。即便是普通的网民也应该要了解一下相关网络安全知识,为隐私泄露导致的风险,做好完全的准备。网络安全知识宣传要靠大家。

此次事件的本质是 “合规要求” 与 “企业执行” 之间的脱节 ——制度的完善不等于安全的落地。企业需从 “被动合规” 转向 “主动防御”,将网安部门的要求转化为具体的技术措施、管理流程和人员意识,才能真正避免 “明知故犯” 的安全漏洞。